1. 行业概述

进入21世纪以来,轨道交通在优化城市空间结构、缓解城市交通拥挤等方面均显示出积极促进作用,已日益成为中国走新型城镇化道路的重要战略举措。伴随着中国城市化进程的加快,城市交通需求剧增,城市轨道交通也进入高速发展时期。

工程实践证明,目前基于无线局域网的CBTC系统的可用性、可靠性等均能满足当前城市轨道交通安全高效运营的需要。但随着计算机和网络技术的发展,特别是信息化与信号系统深度融合,CBTC系统产品越来越多地采用通用协议、通用硬件和通用软件,以各种方式与PIS、PA等网络连接,造成病毒、木马等威胁向CBTC系统扩散,信号系统安全问题日益突出。

2. 隐患分析

目前轨道交通信号系统的安全措施仅限于安装防火墙、保密设备和杀毒软件等初级的保护措施,无法有效的防止信息安全事件的发生。结合国家信息安全等级保护基本要求的内容,我们罗列了(包括但不限于)以下安全隐患:

-

在重要网段与其他网段之间缺乏可靠的技术隔离手段,缺乏有效的区域隔离;

-

没有在网络边界部署访问控制设备,缺乏访问控制功能;

-

缺少为数据流提供明确的允许/拒绝访问的能力;

-

不能对进出网络的信息内容进行过滤,不能实现对应用层协议命令级的控制;

-

缺少防止地址欺骗的技术手段;

-

缺乏对非授权设备私自联到内部网络的行为进行检查、定位和阻断的能力;

-

无法有效的检测到网络攻击行为,并对攻击源IP、攻击类型等信息进行记录;

-

无法在网络边界处对恶意代码进行检测和清除,更新恶意代码库不及时;

3. 安全事件

1) 波兰有轨电车出轨事件

事件经过:

2008年,波兰罗兹(Lodz)市有轨电车的驾驶员计划向右转弯时,电车调度系统发出的命令却变成了向左转,此举不但导致被操纵电车后部车箱脱轨,而且还造成12名乘客受伤,所幸这起事件并没有造成人员死亡。

原因分析:

经波兰警方证实,此次事件是由该国一名年仅14岁的学生黑客侵入了波兰罗兹市有轨电车运营调度系统引起的。这名肇事少年一直在研究该市有轨电车系统,然后自己制作了一个类似电视遥控器的装置来,并利用它改变电车行驶方向。这名学生黑客表示,自己使用遥控装置三次变换了电车轨道,警方随后在这名少年家中发现了他所用的遥控装置。

2)深圳地铁WIFI干扰事件

事件经过:

-

2012年11月1日上午8时15分至9时30分,深圳地铁蛇口线多趟列车因信号系统自动防护功能作用而产生紧急制动,列车再次启动后只能维持低速运行。事件处理过程中,部分列车退出服务,造成大量乘客滞留。

-

11月5日,这条线路故障重演,再次停运;

-

11月7日,深圳地铁环中线在行驶过程中亦多次中断运行。

原因分析:

据官方通报称,目前排除了由信号系统自身原因造成故障的可能性,初步判断故障原因是线路信号系统受到了列车上乘客所使用的便携式3G无线路由器所产生的信号干扰所致。

深圳地铁进一步解释,此类便携式3G无线路由器,主要用于将移动通信3G信号转换为WiFi信号供无线终端使用,其无线数据传输频段与地铁信号系统传输频段相同,均为公众免费频段2.4GHz。

即列车运行时,信号系统数据在列车与地面间进行无线数据传输过程中,受此类设备所产生的同频段信号干扰,引起数据包延时传输或堵塞,导致信号系统安全保护功能动作使列车紧急制动。

3)上海地铁追尾事件

事件经过:

-

2011年9月27日13时58分,上海自动化仪表股份有限公司电工在进行地铁10号线新天地车站电缆孔洞封堵作业时造成供电缺失,导致10号线新天地集中站信号失电,造成中央调度列车自动监控红光带、区间线路区域内车站列车自动监控面板黑屏。地铁运营由自动系统向人工控制系统转换。此时,1016号列车在豫园站下行出站后显示无速度码,司机即向10号线调度控制中心报告,行车调度员命令1016号列车以手动限速(RMF)方式向老西门站运行。

-

14 时,1016 号列车在豫园站至老西门站区间遇红灯停车,行车调度员命令停车待命。

-

14 时01分,行车调度员开始进行列车定位。

-

14 时08分,行车调度员未严格执行调度规定,违规发布调度命令。

-

14 时35分,1005 号列车从豫园站发车。

-

14 时37分,1005 号列车以54公里/小时的速度行进到豫园站至老西门站区间弯道时,发现前方有列车(1016 号)停留,随即采取制动措施,但由于惯性仍以35公里/小时的速度与1016 号列车发生追尾碰撞。该事故造成295人受伤,至少36人重伤,无人员死亡。

原因分析:

-

地铁行车调度员在未准确定位故障区间内全部列车位置的情况下,违规发布电话闭塞命令;

-

接车站值班员在未严格确认区间线路是否空闲的情况下,违规同意发车站的电话闭塞要求,导致地铁10 号线1005 号列车与1016号列车发生追尾碰撞。

4. 常见攻击方式

1)无线入侵

轨道交通信号系统的车地通信普遍采用无线WLAN的方式,通过一台黑客笔记本电脑接入轨旁无线AP,病毒模拟当前列车车载控制器(VOBC)向区域控制器(ZC)发送列车信息,并篡改其中的列车位置信息、列车完整性标示等关键信息,区域控制器(ZC)收到异常数据后,撤销移动授权,向列车发送紧急停车消息,列车触发紧急制动,立即制动停车。

2) 水坑攻击

黑客攻陷公司的内网,将内网上一个要求全体职工下载的表格偷偷换成了木马程序,这样,所有按要求下载这一表格的人都会被植入木马程序,地铁运营人员在日常维护操作的过程中就有可能把病毒带入信号系统网络中,病毒伺机在系统内蔓延,在特定的情况下发起攻击,造成系统瘫痪。

5. 行业解决方案

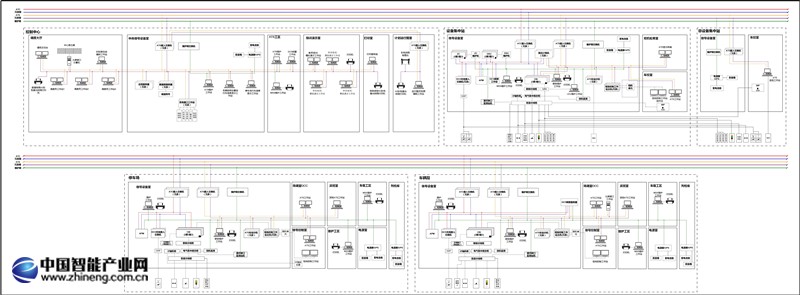

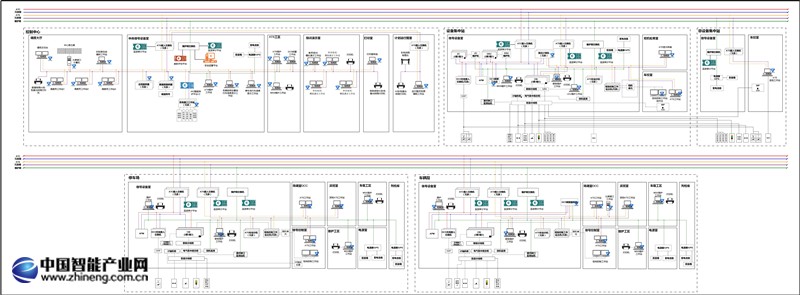

产品部署图:

说明:

1)IAD智能保护平台

部署位置:

-

控制中心ATS与互联系统间(PIS、ISCS、PA等)网络边界位置。

为了满足等级保护三级要求中有关访问控制、边界完整性检查等的要求。

2)监测审计平台

部署位置:

-

控制中心的维护网交换机、ATS接入交换机;

-

设备集中站、停车场、车辆段的ATC接入交换机、ATS接入交换机和维护网交换机;

-

非设备集中站的维护网交换机。

为了满足等级保护三级要求中有关安全审计和入侵防范的要求。

3)威胁评估平台

部署位置:

-

控制中心维护网交换机

为了满足等级保护三级要求中有关等级测评的要求。

4)工控卫士

部署位置:

-

全线所有工作站和服务器

为了满足等级保护三级要求中有关主机安全的要求。

- 优克联CES首发PetCam宠物摄像头, PetPhone+PetCam构建“人宠无界”的情感连接新范式

- 联想集团与首都信息签署战略合作协议

- 自研电缸+万台订单构筑产业壁垒,曦诺未来领航灵巧手量产时代

- CES 2026 爆火出圈,Vbot超能机器狗开启全球消费级具身智能时代

- 能文能武!智元首个机器人艺人天团亮相湖南卫视跨年演唱会

- 工具调用+多步推理双优,北电数智骄阳·工业大模型以务实能力引领工业AI发展新范式

- 技术全景首揭秘!Xiaomi Vela 在 2025 小米人车家全生态大会定义万物智联底座

- 神州问学智能招采助手:5分钟生成招标文件,AI让招采变轻松

- 神州数码进入智能体开发平台领导者类别,引领AI生产力下一站

- 钛虎五周年活动新品亮相技术实力尽显 共启人机协作新篇